一、UDP Flood攻击原理

UDP Flood是日渐猖厥的流量型Dos攻击原理也很简单。常见的情况是利用大量UDP小包冲击DNS服务器或Radius认证服务器、流媒体视频服务器。100k pps的UDP Flood经常将线路上的骨干设备例如防火墙打瘫,造成整个网段的瘫痪。由于UDP协议是一种无连接的服务,在UDP FLOOD攻击中,攻击者可发送大量伪造源IP地址的小UDP包。但是,由于UDP协议是无连接性的,所以只要开了一个UDP的端口提供相关服务的话,那么就可针对相关的服务进行攻击。

正常应用情况下,UDP包双向流量会基本相等,而且大小和内容都是随机的,变化很大。出现UDP Flood的情况下,针对同一目标IP的UDP包在一侧大量出现,并且内容和大小都比较固定。

二丶UDP Flood是如何发起攻击的?

UDP Flood攻击是通过利用大量的UDP数据包冲击目标系统,从而消耗目标系统的网络带宽和资源,导致服务降级或中断的攻击方式。攻击者通常会使用僵尸网络来发送大量的UDP数据包,这些数据包通常为大包,且速率非常快。

在UDP Flood攻击中,攻击者可以伪造源IP地址,使得这些数据包看起来像是来自合法的用户。由于UDP协议是无连接性的,攻击者可以轻松地伪造源IP地址,使得这种攻击方式难以被追踪和防御。

为了发起UDP Flood攻击,攻击者需要首先获取一些僵尸网络的IP地址,并使用这些IP地址来发送大量的UDP数据包。攻击者可以通过控制僵尸网络的数量和发送速率来控制攻击的威力。

近几年来,越来越多的攻击者选择使用UDP反射放大攻击。UDP反射放大攻击有两个特点,一是属于UDP协议,二是目的端口号固定。UDP反射放大攻击的原理类似,以常见的NTP(Network Time Protocol)反射放大攻击为例,其有两个关键点: 反射和放大。

2.1 UDP反射攻击

UDP反射放大攻击(UDP Reflection Attack)是一种针对网络层的DoS(分布式拒绝服务)攻击方法,这种攻击的基本原理是,攻击者通过向目标主机发送大量的UDP数据包,并在源IP地址中使用反射技术,使得这些数据包被发送回源主机,由于目标主机没有对这些数据包进行任何处理,因此会消耗大量的资源,从而导致服务降级或中断。

UDP反射放大攻击的工作原理如下:

1、攻击者首先需要获取目标主机的IP地址和端口号,这可以通过各种手段实现,例如使用字典攻击、暴力破解等方法。

2、攻击者向目标主机发送大量的UDP数据包,这些数据包通常包含随机生成的数据,但也可能是恶意代码,由于UDP协议不提供拥塞控制和流量整形功能,因此这些数据包会被无限制地发送出去。

3、在源IP地址中使用反射技术,反射技术的基本原理是,将数据包发送到一个公共的IP地址(例如224.0.0.251),然后由ICMP Echo请求消息将响应消息发送回源主机,这样一来,数据包就会被发送回源主机,而目标主机并不知道这些数据包是从哪里来的。

4、由于目标主机没有对这些数据包进行任何处理,因此会消耗大量的资源,从而导致服务降级或中断。

2.2UDP放大攻击

攻击者通常利用互联网的基础架构来进行放大攻击。由于网络中开放的NTP服务器非常多,攻击者会利用僵尸主机同时向NTP服务器发起大量的Monlist请求,1个Monlist请求包可以引发100个响应包。通常1个NTP请求包只有90字节的大小,而1个回应报文通常为482字节,100个回应报文就是48200字节,可以发现回应报文是请求报文的500倍左右,这就形成了四两拨千斤的放大攻击,最终造成链路拥塞甚至网络瘫痪。

三、常见的防护方法

3.1限流

可以采用两种方式针对UDP Flood进行限流:一是以某个IP地址作为统计对象,对到达这个IP地址的UDP流量进行统计并限流,超过部分丢弃;二是以UDP会话作为统计对象,如果某条会话上的UDP报文速率达到了告警阈值,这条会话就会被锁定,后续命中这条会话的UDP报文都被丢弃。

3.2指纹学习

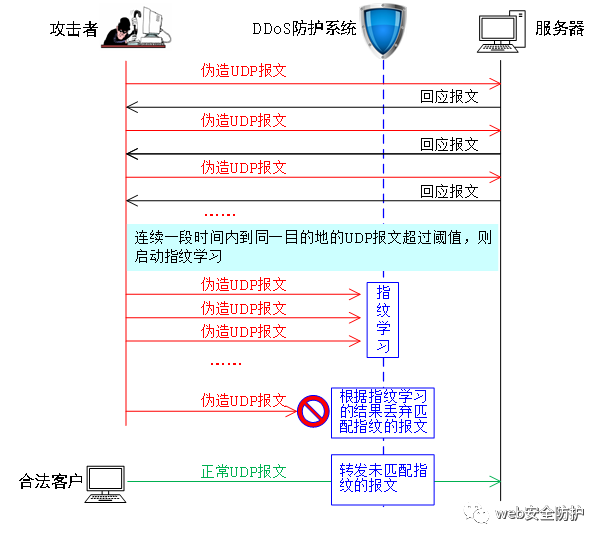

指纹学习就是通过分析客户端向服务器发送的UDP报文载荷是否有大量的一致内容,来判定这个UDP报文是否异常。如图2所示,DDoS防护系统对到达指定目的地的UDP报文进行统计,当UDP报文达到告警阈值时,开始对UDP报文的指纹进行学习。如果相同的特征频繁出现,就会被学习成指纹,后续命中该指纹的报文将被判定为攻击报文,并作为攻击特征进行过滤。目前,市面上绝大多数的DDoS防护系统产品均采用指纹学习的方法来防御UDP Flood攻击。

3.4服务白名单

对于已知的UDP反射协议,如DNS服务器的IP地址添加为白名单,除此之外,其他源IP的53端口请求包,全部封禁,也可以大大减少反射可用点,使UDP反射放大攻击的影响面降低;

3.3扩容带宽服务器

增强带宽和服务器的处理能力,增加业务流量和处理极限的可容忍波动范围,可以减轻在防护过程中造成的影响;

3.4改进高可用架构

同上,可以增加业务流量和处理极限的可容忍波动范围,可增加分布式节点,可用性自动调度等机制,以保障有节点中断时快速切换到可用节点。

四、总结

UDP反射放大攻击,是一种具有超大攻击威力,且成本低廉,难以追踪的DDoS攻击方式。如今的DDoS黑产链已经相当的完善和成熟,各个人员的分工,资源获取,集中管控,需求中介,简易化操作工具,方便快速的发起攻击,已经成为黑产界最喜爱的方式之一;

如今的DDoS攻击越来越普遍,每天都有各式各样的攻击不断在各处上演,攻击的流量也已经从G级别上升到T级别,一顿饭的价格,一支烟的时间,就可以给企业造成难以估计的经济损失和品牌受损。 尤其是游戏类,金融类,电商类,都属于DDoS攻击的重灾区,如果能够充分借助大数据,人工智能技术,以及各大运营商,安全服务厂商的支持,和更有效的预警和防护处置方案,将会为企业的安全提供最有力的安全协同保障。

感谢您的阅读,对网络安全感兴趣的或者遇到攻击困扰无法解决的,可以动动你发财的小手关注下方公众号,享更多网络安全防护知识。